It-kérdések - Téma megtekintése - eltávolítása vinlokera (winlocker)

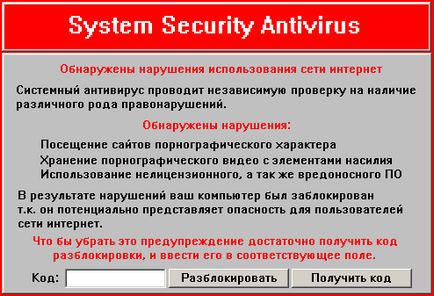

Vinlokery lehet kinézni:

Azonnal, akkor próbálja használni AntiWinLockerLiveCD. talán eltávolítja WinLocker automatikusan.

Mint amilyennek látszik első pillantásra, beszélünk teljesen különböző dolog. Tehát az első esetben azt feltétlenül meg kell foglalkozni a rosszindulatú szoftverek, és a második, úgy tűnhet, hogy mi kell, a probléma az operációs rendszer. De a tény az, hogy mindkét esetben a problémát, de különböző szakaszaiban. Az első esetben, az antivírus program „átaludta” a megjelenése egy trójai, amely azonnal elkezdett feladataikat, és a második, a vírusvédelmi szoftverek észlelt „az ellenség”, de egy kicsit későn, mert Ő részben megvalósították, és bekapcsolta néhány registry értékeket. Trójai ebben az ügyben biztonságosan eltávolítani Antivirus, de a változások a regisztrációs javítások nem voltak itt, és volt egy másik fejléc a cikket. De kezdjük az elején.

A közelmúltban, a eltávolításának problémája az úgynevezett programok-blokkolók (Win32 / LockScreen), amely után az aktiválás (indítás), hogy blokkolja a felhasználó munkáját a számítógépen, és a szolgáltatások nyújtását, hogy visszatérjen az azonos teljesítményű PC pénzt kicsikarni SMS küldésével, hogy pénzt a számlára egy terminál, stb Ez különösen fontossá vált. Sajnos, nincs idő, hogy segítsen szolgáltatás antivírus cégek generálni kinyit kód (a Kaspersky Anti-Virus. DrWeb. NOD32), ma gyakorlatilag használhatatlan. Ez elsősorban annak köszönhető, hogy a hatalmas különféle lehetőségeket, programokat-blokkolók, regisztrációs kódok, és nincs olyan mechanizmus, hogy kinyit programokat. Azonban ez a rosszindulatú szoftver nagyon könnyen eltávolítható egy boot lemezt hozzáférést a jegyzék inaktív másolatát a Windows. Megpróbálok segíteni ebben a kérdésben.

Majd leírja a második esetben nincs semmi, de az eredmény a poslevirusnoy tevékenység a számítógépen. Ie trójai módosításra került bejegyzésre, a trójai törölték antivírus szoftver, de a rajtuk végrehajtott módosításokat a registry-ben voltak. most kezdjük megérteni mindezt szégyen.

FIGYELEM! Ne keresse az egyszerű módja, nem fizetnek pénzt zsarolás és zsarolás, nem szponzorálja bűnözők. Miután fizetési szolgáltatások, felszabadítása a Windows, akkor nem kap.

Így mindkét esetben a keresést az oka, hogy ellenőrzi a fájlokat felelős a folyamat az operációs rendszer betöltése, azaz egy olyan fájl, amely felelős a dob a Windows shell.

userinit.exe fájl része a Windows operációs rendszer és ez felelős a folyamat az operációs rendszer betöltése. Ez a fájl a feladata helyreállítani a hálózati kapcsolatot és a shell indítása. A folyamat kritikus működését az operációs rendszer. Kísérletek tiltsa vagy törölje eredményt képtelen betölteni az operációs rendszert. Tehát, akkor nagyon valószínű, hogy van ez a fájl sérült vagy törölt, vagy talán, hogy megváltozott valami registry kulcsokat.

Felhívom a figyelmet arra, hogy ez a folyamat soha nem lesz látható a Task Manager, kivéve néhány másodperccel azután, hogy jelentkezzen be. És itt, a jelenléte egy ilyen folyamat Feladatkezelőben csak egy dolgot jelenthet - a számítógép fertőzött rosszindulatú szoftver.

Mivel ez a folyamat felelős az operációs rendszer betöltése, gyakran virusopisaki és forgalmazók spyware bujkál a programot a folyamatban. Például a rosszindulatú fájlokat lehet ugyanaz a neve, de kívül kell elhelyezni könyvtár% SystemRoot% \ System32. Egyéb rosszindulatú programok használata hasonló a fájlnevet stb

Ahhoz, hogy megszüntesse ezeket a problémákat, meg kell vezetni, amely egy lecsupaszított változata a Windows XP, amely tele van a CD-n. Például a Windows PE orosz LiveCD. Bármely más lemezen nem tilos, fontos, hogy képes volt együttműködni a Windows registry inaktív példányban, zárt ERD Commander vagy hasonló program.

Az eljárás ismertetése A „kezelés” a példa a fent említett változatok LiveCD. Azt tanácsolom, hogy tartsa ezeket a kerekeket mindig kéznél vannak!

Meg kell lennie a következő (jellemző értékek):

Userinit = C: \ Windows \ system32 \ userinit.exe,

UIHost = logonui.exe

Shell = explorer.exe

VmApplet = rundll32 shell32, Control_RunDLL "sysdm.cpl"

Shell = explorer.exe. Ha írásos valami mást, akkor az azt jelenti, hogy már manipulált a Windows Explorer.

Userinit = C: \ Windows \ system32 \ userinit.exe. Ez a kulcs megadja a program (jegyzett elválasztva), hogy Winlogon fut, amikor a felhasználó bejelentkezik. Alapértelmezésben a Winlogon indít userinit.exe fájlt, ami elindítja a bejelentkezési szkriptek, beállítja a hálózati kapcsolatot, majd indítsa explorer.exe, azaz A Windows felhasználói felület.

Állítsa be az utat, hogy minden programot, amíg userinit.exe, akkor fuss, mielőtt elkezdi a Windows Explorer felület, és állítsa be a út után - kezdetét jelöli egy adott alkalmazás után azonnal a megjelenése a felhasználói felület. Blokkolók gyakran megváltozik a kulcsot, hozzáfűzve az utat, hogy a futtatható fájl:

Userinit =% systemfolder% \ userinet.exe, [elérési útvonalát végrehajtható fájl blokkoló]

Felhívjuk figyelmét, hogy az utóbbi időben a vírusírók elrejteni alkotásaikat neve alatt „helyes” programokat, így a Shell explorer.exe kulcs lehet, ami az egyik az „e” betű a neve - orosz nyelven, vagy Userinit userinit.exe kulcs fut, is tartalmazó orosz írni. Ezért írja ezeket a sorokat a billentyűzet egyedül.

6. Állítsa be a helyes értékeket Shell és Userinit kulcsa alapértékre, korábban tárolt mappát, ahonnan futtatja a vírust, és a fájl nevét.

By the way, a közelmúltban egy új típusú vinlokera változtatni mind: előírnák a Shell fájlt a C: \ Documents and Settings \ All Users \ Application Data \, ez szintén nem változik az inicializáló karakterlánc Userinit, a helyettesítő maga userinit.exe fájlt a C: \ Windows \ system32 \, és ebben az esetben a fájl Feladatkezelő - Taskmgr.exe ugyanabban a könyvtárban. Ebben az esetben kijavítják a Shell lehetőség újraindítás után megkapjuk az azonos lezárt autót.

7. Ennek elkerülése érdekében, keresse meg a C: \ Windows \ system32 \ és nézni idő változás userinit.exe fájlt. Winlogon.exe és Taskmgr.exe. Ezután ellenőrizze a explorer.exe fájlt a C: \ Windows \. Abban az esetben, fájlok módosításait, cserélje ki az eredeti üzemi számítógép (amit megtehetsz a Windows telepítőlemezt).

Ha néhány fájl hiányzik, próbálja meg futtatni a normál keresés a lemezen, ha megtalálja ezeket a fájlokat, majd másolja azokat a megfelelő könyvtárakat. Ha nincs találat, akkor vigye más példányban ugyanazt a OS. Ha nem tévedek, a userinit.exe fájl is megtalálható a mappa C: \ Windows \ system32 \ dllcache \.

Használhatja a telepítő lemez:

expand X: \ i386 \ userinit.ex_ C: \ Windows \ system32 \ userinit.exe

ahol X - a levél CD telepítő lemezt, és az operációs rendszer feltehetően található a C meghajtón

8. Fuss az útmutató, menj a könyvtárba a vírust tartalmazó (ahogy emlékezett rá), és távolítsa el a fájlt, amely tartalmazza a blokkoló.

Elméletileg, a Windows kell nyitni a vírust eltávolítjuk, és a pénzügyek mentve. Azonban, azt tanácsolom, hogy teszteljék a rendszert friss Antivirus.